مهمتننا : التخطيط والتدريب لحوكمة وادارة مخاطر الأمن السيبراني والإمتثال لأطر العمل لدولية والمحلية مثل :

NIST CSF 2.0, PCI-DSS 4.0 , ISO 27001 ISMS

تخطيط ــ تدريب ــ استشارات ــ حلول أمن سيبراني ــ مراقبة وتشغيل

نعمل على نقل المعرفة و رفع القدرات الوطنية لتأمين المؤسسات والشركات الوطنية ورفع مستوى الوعي الأمني والاستجابة لأحداث الأمن السيبراني،، وضمان استمرارية الأعمال والقدرة على استرجاع البيانات المفقودة باتباع أفضال الممارسات العالمية في فهم مخاطر وتحديات الأمن السيبراني وأمن المعلومات وحمايتها واكتشاف الهجمات والمخاطر قبل وقوعها ، والاستجابة الفورية للتصدى لها،، واسترجاع البيانات والخدمات المفقودة بأقل

الأضرار.

NIST CSF 2.0 Governance (Identify Protect Detect Respond Recover )

ISO 27001 ISMS, PCI-DSS 4.0 ( PDCA, RACI, ITIL, ITSM, COBIT, ….)

يعد إنشاء استراتيجية قوية للأمن السيبراني أمرًا مستحيلًا دون وجود نظام فعال للحوكمة والمخاطر والامتثال (GRC) . لذلك ، من الضروري أن تنشئه الشركات أولاً إذا أرادت تحقيق أهداف الأمن السيبراني والامتثال. من خلال القيام بذلك ، يمكنهم التأكد من امتلاكهم للمكونات اللازمة للتوسع والتكيف والتطور مع نمو أعمالهم وتغيير اللوائح.

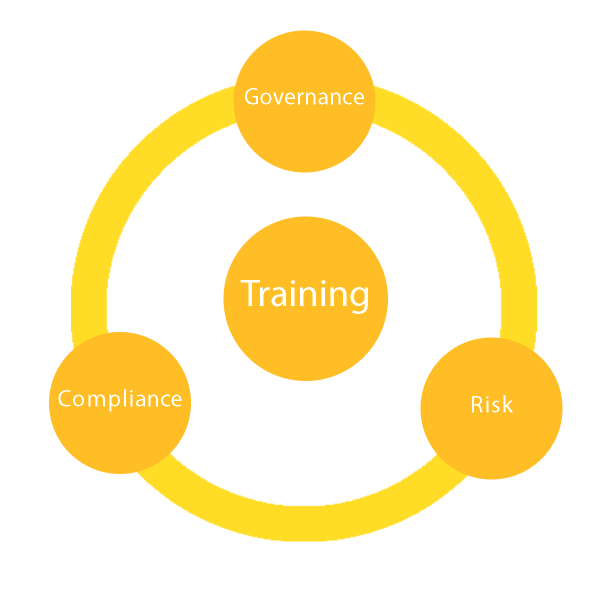

GRC Governance Risk – Compliance

حوكمة ومخاطر و امتثال و تدريب على مجالات الامن السيبراني

يتكون الأمن السيبراني من ثلاثة مكونات: الأشخاص والعملية والتكنولوجيا. من بين الثلاثة ، غالبًا ما تكون التكنولوجيا هي محور تركيز الأغلبية ، لأنها ربما تكون أسهل عنصر للتنفيذ. ومع ذلك ، لكي تحقق شركة ما أهدافها الأمنية بنجاح ، يجب عرض العناصر الثلاثة جميعها بنهج منظم ومرن وقابل للتطوير.

لتحقيق ذلك ، يعد وجود نظام فعال للحوكمة والمخاطر والامتثال (GRC) أمرًا بالغ الأهمية ، لأنه يضمن اتخاذ وجهة نظر شاملة ، مع معالجة المهمة الشاقة للأمن السيبراني. بعد كل شيء ، لا تؤدي أتمتة عملية غير مدروسة جيدًا باستخدام أحدث التقنيات إلى تحسين العملية نفسها أو النتائج النهائية.

إنشاء استراتيجية الأمن السيبراني

يعد إنشاء استراتيجية قوية للأمن السيبراني أمرًا مستحيلًا دون وجود نظام فعال للحوكمة والمخاطر والامتثال (GRC). لذلك ، من الضروري أن تنشئه الشركات أولاً إذا أرادت تحقيق أهداف الأمن السيبراني والامتثال. من خلال القيام بذلك ، يمكنهم التأكد من امتلاكهم للمكونات اللازمة للتوسع والتكيف والتطور مع نمو أعمالهم وتغيير اللوائح.

عند النظر إليها على حدة ، يمكن اعتبار حوكمة الأمن السيبراني والمخاطر والامتثال وظائف منفصلة ، ومع ذلك ، عند اتخاذ نظرة شاملة لهذه المكونات الحاسمة ، يصبح الترابط بينها واضحًا.

الحوكمة

تستلزم حوكمة الأمن السيبراني وضع الأساس لسياسات وإجراءات الأمن السيبراني الخاصة بك. لبناء أساس للحوكمة ، يجب على المرء أولاً تحديد متطلبات الامتثال التي تنطبق على المنظمة الخاضعة. يتضمن ذلك البحث وفهم الالتزامات التعاقدية وأطر الامتثال وتحديد المعايير المطلوبة أو المختارة التي يجب تنفيذها.

بمجرد الانتهاء من ذلك ، يجب إجراء تحليل للفجوات لتقييم موقف إمكانات/قدرات النظام الحالية مقارنة بالحالة النهائية المرغوبة ووضع مسار للوصول إلى هذه الحالة المستهدفة. بعبارة أخرى ، يجب وضع إستراتيجية تأخذ في الاعتبار الاستحواذ ، التطوير والأمن والعمليات ، الإدارة ، الأمن وتخصيص الموارد البشرية ، بما في ذلك تحديد وتوزيع الوظائف والأدوار والمسؤوليات.

وأخيرًا ، يجب تحديث السياسات والعمليات والإجراءات ونشرها لتثقيف الموظفين وضمان احترام الأمن السيبراني والحوكمة. يجب أن تكون السياسات متوافقة بشكل واضح مع أهداف العمل بينما يجب أن تحدد العمليات كيفية ترقية التقنيات القديمة لتبني تقنيات التنظيم والإدارة الحديثة.

المخاطر

المرحلة الثانية في توسيع نطاق الحوكمة والمخاطر والامتثال بك هي تحليل إدارة المخاطر الخاصة بك. يعد إجراء تقييمات المخاطر لكل جانب من جوانب مؤسستك وكل خط عمل وأنواع ألاصول أمرًا بالغ الأهمية. بمجرد الانتهاء من ذلك سيكون لديك فهم كامل للمخاطر داخل عملك ، يمكنك تنفيذ خطة للتخفيف من المخاطر أو تجنبها أو نقلها أو قبولها في كل مستوى وخط عمل وأصل.

يمكن استخدام أطر إدارة المخاطر لتتبع الأنظمة عن طريق تحديد الضوابط والمخاطر التي يمكن مراقبتها وتعديلها باستمرار مع نمو الأعمال. المرحلة النهائية هي دمج معلومات المخاطر في صنع القرار القيادي. ببساطة ، يجب أن يصبح طرح السؤال “ما هي المخاطر المالية والإلكترونية والقانونية والمتعلقة بالسمعة لأعمالنا أثناء اتخاذ هذا القرار؟ أمرًا روتينيًا ؟” من خلال دمج هذا النهج في ثقافتك ، يمكنك التأكد من أن لديك رؤية كاملة لوضع المخاطر لديك عند اتخاذ قرارات العمل الحاسمة ودفع نمو الأعمال.

الامتثال<

يرتبط الامتثال بشكل مباشر بالحوكمة ، ويساعد في وضع سياسات الأمان والمعايير والضوابط التي سيتم من خلالها مراقبة مؤسستك. إلى جانب التقارير التي تم إنشاؤها بواسطة المتابعه و المراقبه ، يجب عليك إعادة تقييم قدراتك الأمنية بشكليرتبط الامتثال بشكل مباشر بالحوكمة ، ويساعد في وضع سياسات الأمان والمعايير والضوابط التي سيتم من خلالها مراقبة منظمتك. إلى جانب التقارير التي تم إنشاؤها بواسطة الضوابط ، يجب عليك إعادة تقييم قدراتك الأمنية بشكل استباقي والتأكد من أنها تلبي احتياجات عملك. وهذا يعني أتمتة اختبار أمان التطبيق ومسح الثغرات الأمنية ، وإجراء تقييمات ذاتية بناءً على أخذ عينات من الضوابط ، فضلاً عن الإفراط في انتقاد التغييرات الدقيقة ، والعلامات الحمراء ، والأحداث التي يمكن أن تشكل مخاطر كبيرة.

بالإضافة إلى ذلك ، يجب أن تكون أيضًا على استعداد لتكييف عملياتك استاجابةً لأحداث وتغيرات المخاطر. مع تطور التهديدات ، يجب أن يتطور وضعك الأمني. يعد دمج عمليات الأمان الخاصة بك مع فريق الامتثال لإدارة الاستجابة أمرًا أساسيًا لذلك ، كما هو الحال مع وضع إجراءات تشغيل قياسية للاستجابة للتغييرات غير المقصودة.

التدريب

إن تطبيق أفضل الممارسات والسياسات لا يكون فعالاً إلا إذا قمت بتدريب موظفيك بشكل صحيح عليها ومحاسبتهم. تشير أكثر من نصف الشركات إلى الأخطاء البشرية باعتبارها أكبر مخاطر لأمن المعلومات. هذا هو السبب في أن تدريب جميع الموظفين ، وليس فقط موظفي تكنولوجيا المعلومات ، على الأمن السيبراني أصبح ممارسة أساسية للمؤسسات.

الحوكمة ، المخاطر والامتثال لها علاقة مترابطة

عند النظر إليها على حدة ، يمكن اعتبار حوكمة الأمن السيبراني والمخاطر والامتثال وظائف منفصلة ، ومع ذلك ، عند اتخاذ نظرة شاملة لهذه المكونات الحاسمة ، يصبح الترابط بينها واضحًا.

تضمن الحوكمة محاذاة أنشطة المنظمة بطريقة تدعم أهداف أعمال المنظمة. يتم تحديد المخاطر المرتبطة بأي نشاط تنظيمي ومعالجتها بطريقة تدعم أهداف أعمال المنظمة. يسمح الامتثال بتشغيل جميع الأنشطة التنظيمية بطريقة تتوافق مع القوانين واللوائح التي تؤثر على تلك الأنظمة. وتعمل جميع الجوانب الثلاثة معًا لإنشاء نهج يسمح للهيكل الأمني والهندسة والعمليات بالتوافق مع أهداف الأعمال الأوسع ، مع إدارة المخاطر بفعالية وتحقيق أهداف الامتثال.

ولكن كيف يمكنك توسيع نطاق نظام الحوكمة ، المخاطر والامتثال والتأكد من تنفيذه ودمجه في منظمتك؟ حيث يحتاج إلى فهم وتحليل دقيق لواقع المؤسسة ومكوناتها ومصالحها وفهم النواقص التنظيمة والتشغيلية وفهم مكمن القصور ونقاط القوة والضغف وتنفيذ تحليل كامل للواقع،، للتخطيط للالتزام والآمان

كيف يمكن البدأ في نظام الحوكمة ، وفهم الواقع والتحديات وتحديد المخاطر و التجهيز والتخطيط لخطة التحول الرقمي الآمن للامتثال للمتطلبات الوطنية والدولية مثل متطلباتمصرف ليبيا المركزي لحوكمة وتأمين بنية تقنية المعلومات و الألتزام بنظام ادراة تقنية وأمن المعلومات التي تتطلب آليات تشغيل تقنية المعلومات والاتصالات وحوكمتها،، وقياسيها ،، ومن هذه الأطر الأساسية يمكن وضع خطة شاملة متدرجة تبنى بتسلسل طبيعي للفهم والتشغيل والتأمين،، والحوكمة،،، من هذه الأطر،، مثل

ITSM/ITIL, COBIT, NIST CSF 2.0, CIS 18 Controls, NIST SP-800-53 Controls, ISO 27001 ISMS ,ISO 2002 93 Controls, ISO 27001-2005 RISK Management framework, NIST SP-800-37, 39 RISK management & Implementations, PCI-DSS 4.0, etc

ويحتاج مشروع الألتزام والحوكمة إلى فهم متناغم إلى هذه المكونات والمعايير الدولية ووضعها في اطار خطة عمل متسلسلة متناغمة ،، تبدأ بالفهم والحماية والاكتشاف والاستجابة والاسترجاع الصحيح وتصميم آليات العمل لكم المراحل في اطار حوكمة متكامل ودقيق لضمان تحقيق أهداف كل مرحلة وقياس جودتها،، وعناصر الالتزام والنظج لكل مرحلة،، ولعلى من أفضل اطر العمل الشاملة التي يمكن ادماجها في مشروع الحوكمة هو اطار عمل نيست النسخة الثنية الذي يغطي كافة هذه الجوانب،، ويتيج الإندماج مع باقي الاطر والمعايير،، للجودة والحكومة

NIST CSF 2.0

وحيث أن المؤسسات تختلف بطبيعة تكوينها ونشاطها فإن تنفيذ نظام الحوكمة وادارة المخاطر والامتثال يتطلب اختصاص وفهم دقيق لادارة الاصول وتحليل مخاطرها ووضع خطة متكاملة لهذا الغرض لهذا المشروع الذي يتطلب الوقت والجهد والوسائل والموظفين المتدربين،، وخطة عمل محكمة وفريق ادراة مشروع ملتزم ودعم جبار من الأدارة العليا لنجاه هذا المشروع الاستراتيجي لضمان الخدمات الآمنة للمؤسسات المالية والتقنية بمختلف إنواعها و بالأخص المصرفية والحكومية منها

نحن في خدمتكم،، اتصل بنا عبر نموذج الاتصال أو على الأرقام التالي والبريد الأكتروني

لمزيد من التفاصيل والشرح وتحدي موعد

للشروحات الوافية:

info@openvision.ly 0923030202 0914316114 (whatsapp)

إن حوكمة تقنية وأمن المعلومات يتطلب الفهم الدقيق للمكونات الأساسية للبنية التحتية للمؤسسات وتوثيقها وادارات بدقة وضبط التغييرات والاعدادت والنسخ الاحتياطي الصحيح لهذه الاعدادت،، ومراقبة النشاط وحركة الدخول لها وفهم المخاطر المناطة بها،، ووضع الضوابط اللازمة لتفادي امكانية تفجير تلك المخاطر وضمان استمرارية قياس وتعديل هذه الضوابط لتواكب حجم المخاطر المتغيرة باستمرار،، وهذا لن يتأتى إلى من خلال وضع نظام حوكمة متكامل لفهم الواقع ومكونات المؤسسة المادية والبشرية والتقنية وآليات العمل وقياس كل المخاطر المناطة بهذه العناصر والعمل في منظومة حوكة متناغمة يغذي بعضها البعض لضمان سرعة تعدي ضوابط التحكم والاستجابة السريعة لأي تهديدات،، وضمان استمرارية الأعمال والنسخ الاحتياطي لكل البيانات الاستراتيجية للمؤسسسة و خدماتها المهمة والتأكد من سلامتها وجاهزيتها للاسترجاع عند الضرور.

م. الطاهر أمحمد أبوجريدة

المدير الفني